В этом году доминировала одна конкретная тема. Основное внимание уделялось несанкционированным HTTP-запросам и атакам на несогласованность парсера в целом. Поскольку системы становятся все более сложными и взаимосвязанными, эти угрозы получают все большее распространение. Будет интересно посмотреть, как изменится поле битвы парсеров, когда через десять лет использование HTTP/1.1 окончательно сойдет на нет.

Итак, представляем вашему вниманию восемь новых методов веб-хакинга в 2021 году.

8. Поиск XSS с помощью вложенных парсеров

В такой старой теме, как XSS, слишком легко думать, что вы уже все знаете, и умело игнорировать новые исследования. В этом посте Psych0tr1a показывает, как с впечатляющими результатами поставить друг против друга сложенные правила очистки HTML. Впечатляющие примеры из практики и четкая методология делают эту статью первоклассным исследованием.

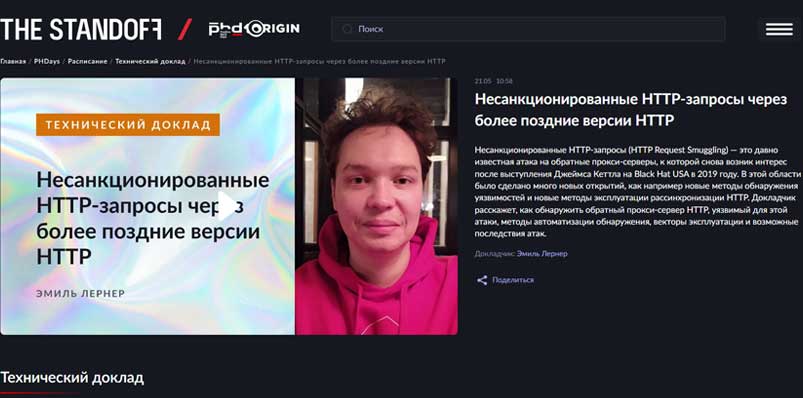

7. Несанкционированные HTTP-запросы через более высокие версии HTTP

В начале 2021 года считалось, что HTTP/2 в значительной степени свободен от проблем безопасности, за исключением переходных атак и незначительных проблем DoS. Доклад Эмиля Лернера разрушил этот миф, используя пользовательские инструменты и инновационные методы для выявления многочисленных лазеек при переходе от HTTP/2 к HTTP/1.1. Презентация полна новых методов атак. С тех пор Эмиль также опубликовал несколько новых пугающих выводов о HTTP/3.

6. Практическая контрабанда заголовков HTTP

Уязвимость может быть широко распространенной, хорошо известной и иметь большие последствия, но если никто не знает, как ее обнаружить, может возникнуть соблазн сосредоточиться на чем-то более прибыльном. Контрабанда запросов CL .CL скрывается в этой нише уже довольно долгое время.

В статье Practical HTTP Header Smuggling Дэниел Тэтчер выделяет основной компонент несанкционированных HTTP-запросов и элегантно преобразует его в стратегию, которую можно использовать для выявления как уязвимостей CL.CL, так и распространенных атак на скрытые заголовки. Если вы все еще сомневаетесь, насколько ценной является эта методология, он проиллюстрировал ее на нескольких примерах, касающихся AWS. В будущем вы еще не раз услышите об этой методике.

5. Уязвимости во взаимодействии с JSON

JSON давно известен своей уникальностью, но он в значительной степени избавлен от уязвимостей, от которых страдает парсинг XML.

В статье Джейка Миллера «Уязвимости совместимости JSON» подробно рассматривается, как могут быть вызваны несоответствия парсера JSON и где эти обычно безобидные причуды могут быть использованы. Встроенные упражнения на базе Docker позволяют легко их повторить и попрактиковаться.

4. Массовое заражение кэша

В статье Cache Poisoning at Scale Юстин показывает, что заражение веб-кэша по-прежнему широко распространено и в значительной степени игнорируется. Уязвимости DoS часто игнорируются, но постоянные удаления отдельных запросов, возможные при отравлении веб-кэша, явно воспринимаются многими компаниями всерьез.

3. Скрытые векторы атак на OAuth

Хакеры обычно фокусируются на конечных точках, которые непосредственно видны или обнаруживаются в процессе исследования. Для скрытых векторов атак OAuth Майкл Степанкин использует альтернативный подход, углубляясь в спецификации OAuth и OpenID, чтобы обнаружить скрытые конечные точки и недостатки, которые создают основу для перечисления, отравления сессий и SSRF.

2. Новая область атак в MS Exchange

Серия из трех частей «A New Attack Surface on MS Exchange» входит в ТОП-10 уже пятый год подряд.

1. Путаница в зависимостях

Некоторые из лучших исследований отличаются элегантной простотой, благодаря которой в ретроспективе они кажутся обманчиво очевидными. В статье «Путаница зависимостей» Алекс Бирсан вскрывает критические недостатки дизайна и конфигурации основных менеджеров пакетов, использует двусмысленность имен пакетов для получения RCE в многочисленных крупных компаниях. Помимо того, что статья безумно эффективна, она также исключительно хорошо объясняет и проводит читателя через весь процесс исследования.